Tainguyen24h tổng hợp chia sẻ kiến thức “Ransomware là gì? Nguồn gốc, Phân loại Ransomware, Phân biệt Ransomware với các phần mềm malware bình thường, Ngăn chặn ransomware” qua bài viết dưới đây. Ransomware là một loại phần mềm độc hại có thể xuất hiện theo một vài cách khác nhau, ảnh hưởng đến các hệ thống cá nhân cũng như mạng lưới doanh nghiệp, bệnh viện, sân bay và cơ quan chính phủ.

Trong khi các định dạng đơn giản, thường là các ransomware không mã hóa, các ransomware hiện đại sử dụng các phương pháp mã hóa để mã hóa các tệp, khiến chúng không thể truy cập được. Ransomware mã hóa cũng có thể được sử dụng trên ổ đĩa cứng như một cách để khóa hoàn toàn hệ điều hành máy tính, ngăn chặn nạn nhân truy cập vào nó. Mục tiêu cuối cùng là thuyết phục các nạn nhân trả tiền chuộc giải mã – thường được yêu cầu bằng các loại tiền kỹ thuật số khó theo dõi (như Bitcoin hoặc các loại tiền điện tử khác). Tuy nhiên, không có đảm bảo rằng các khoản thanh toán sẽ được vinh danh bởi những kẻ tấn công.

Sự phổ biến của ransomware đã tăng đáng kể trong thập kỷ qua (đặc biệt là vào năm 2017) và là một cuộc tấn công mạng có động cơ tài chính, nó hiện là mối đe dọa phần mềm độc hại nổi bật nhất trên thế giới – theo báo cáo của Europol (IOCTA 2018).

Xem thêm: DeFi là gì?

Ransomware là gì?

Định nghĩa

Ransomware là một loại virus được mã hóa, được Bộ Tư pháp Hoa Kỳ xem là mô hình hiện đại của tội phạm mạng với nguy cơ gây tổn thương hệ thống mạng toàn cầu. Khi ransomware lây nhiễm vào máy tính, nó sẽ mã hóa hoặc chặn những truy cập dữ liệu trên đĩa. Để hoạt động bình thường trở lại, người dùng phải chuyển tiền vào tài khoản mới gỡ được ransomware.

Cơ chế hoạt động

Ransomware khi lây nhiễm vào máy tính người dùng sẽ mã hóa file dữ liệu thành các đuôi kí tự lạ. Ví dụ: *.Doc > *.docm ; *.xls > *.cerber, … Ở mỗi thời điểm, các đuôi mã hóa lại khác nhau khiến chúng ta tốn rất nhiều công sức để xác định. Máy tính tính bị nhiễm ransomware không hề hiện ra thông báo từ hacker. Một máy tính bị nhiễm ransomware thì khả năng cao những máy còn lại trong hệ thống cũng gặp tình trạng tương tự. Để chuộc lại file bị nhiễm ransomware, người dùng phải trả tiền cho hacker qua các đồng tiền ảo như Bitcoin,…

Nguồn gốc của Ransomware

1. Giai đoạn hình thành

Ransomware được phát hiện ở Nga vào năm 2005-2006. Ở giai đoạn đầu tiên, ransomware có dạng biến thể TROJ_CRYZIP.A. Các nhà phân tích dữ liệu phát hiện ra rằng khi biến thể dạng Trojan này xâm nhập vào máy, dữ liệu ngay lập tức bị mã hóa, muốn truy cập vào lại thì phải có mật khẩu. Và để nhận được mật khẩu, chủ dữ liệu được yêu cầu trả $300.

2. Phát triển

Theo thời gian, Ransomware mở rộng phạm vi của mình, ăn vào cả các tệp văn bản, bảng tính có định dạng đuôi như *.doc, *.xl, *.exe, …

Năm 2011, giới thông tin thế giới ghi nhận sự xuất hiện của một dạng Ransomware khác có tên SMS Ransomware. Ngoài những đặc tính thông thường, SMS Ransomware còn gửi thông báo yêu cầu người dùng phải liên lạc với hacker qua số điện thoại được cung cấp cho đến khi chuyển tiền đúng như yêu cầu.

Ngoài ra, một phiên bản khác của Ransomware cũng làm mưa làm gió khi tấn công vào MBR của hệ điều hành máy chủ. Nói cách khác, nó sẽ khiến cho hệ điều hành không thể hoạt động được.

3. Lan rộng

Xuất hiện đầu tiên ở Nga nhưng chỉ trong một thời gian ngắn, loại virus này đã lan khắp châu Âu. Đỉnh điểm là vào năm 2012, một số lượng lớn vụ tấn công bởi Ransomware được ghi nhận ở châu Âu và cả Mỹ, Canada. Đến bây giờ, Ransomware có thể xuất hiện ở bất kỳ nơi đâu trên thế giới.

Phân loại Ransomware

1. Locker ransomware

Locker ransomware còn có một tên gọi khác là Non-encrypting ransomware. Loại phần mềm này không mã hóa file mà thay vào đó là chặn hoàn toàn người dùng truy cập thiết bị. Ví dụ như một máy tính bị nhiễm locker ransomware sẽ không thể thao tác gì ngoài bật tắt máy. Trên màn hình máy lúc này sẽ xuất hiện thông báo hướng dẫn cách gửi tiền để trả máy về bình thường.

2. Ransomware Crypto

Ransomware Crypto hay Encrypting Ransomware là loại ransomware phổ biến nhất. Chúng mã hóa các file dữ liệu bằng cách bí mật kết nối với server của hacker, tạo một chìa khóa để mã hóa và đổi tên đuôi các file. Đồng thời, các hacker này sẽ gửi thông báo đòi tiền chuộc về máy và đôi khi còn tạo áp lực thời gian cho nạn nhân. Nếu không trả trong thời gian quy ước, file có thể bị nâng cấp mã hóa, khiến ảnh hưởng xấu đến dữ liệu.

3. Các chủng nguy hiểm nhất

Hiện tại, người ta ghi nhận rất nhiều chủng ransomware với mức độ nguy hiểm khác nhau. Trong số các loại ransomware được biết đến, ba loại nguy hiểm nhất là WannaCry, CryptoLocker và Petya. Ngoài ra những cái tên khác cũng có thể làm hại máy tính của bạn có thể kể đến như Locky, TeslaCrypt, …

Phân biệt Ransomware với các phần mềm malware bình thường

1. Sự khác biệt

Ransomware hay các phần mềm malware độc hại thông thường có điểm chung là làm mọi cách để ẩn mình và phá hoại file trong âm thầm. Thế nhưng, sự khác biệt to lớn của ransomware là cơ chế mã hóa vô cùng phức tạp. Các mã hóa này mở đường cho phần mềm độc hại ăn sâu vào file dữ liệu, vượt qua cả những rào cản mà các phần mềm diệt virus tạo ra. Tuy nhiên, các phần mềm diệt virus cũng đang dần trở nên “nhạy” hơn với ransomware.

2. Phương pháp ẩn mình của Ransomware

Ransomware được các hacker trang bị cho nhiều thuật toán “ẩn mình”, phổ biến nhất là các thuật sau:

Detection: Đây là phương pháp do thám. Các phần mềm độc hại sẽ dò xét môi trường để đề phòng nguy cơ chúng đang ở trong một môi trường bị ảo hóa và trốn tránh được sự phát hiện của các nhà nghiên cứu bảo mật. Nhưng đổi lại, phương pháp này khiến chúng không thể tạo ra một chữ ký bảo mật cập nhật.

Timing: Mọi thứ đều không thể đạt đến mức hoàn hảo và các phần mềm diệt virus cũng vậy. Dù liên tục phát ra các cảnh báo nhưng chúng vẫn khó có thể bảo vệ mọi khía cạnh của hệ thống, nhất là khi đối mặt với virus nguy hiểm như ransomware. Ransomware sẽ tranh thủ xâm nhập vào khoảng thời gian khi thiết bị đang bật/tắt, lúc các phần mềm diệt virus chưa kịp khởi động.

Communication: Khi thâm nhập vào file dữ liệu, các ransomware sẽ ngay lập tức liên lạc với máy chỉ huy (C&C server) để nhận hướng dẫn. Thế nhưng các phần mềm diệt virus có thể lợi dụng đặc điểm này để phát hiện các địa chỉ IP cụ thể và ngăn chặn các giao tiếp đó.

False Operation: Khi máy tính bị nhiễm ransomware, một chương trình giả mạo có thể hiện ra. Người dùng không có nhiều kỹ năng sẽ lầm tưởng đây là một chương trình bình thường của hệ điều hành và làm theo các hướng dẫn của chúng khiến các virus lây lan nhanh hơn.

Ngăn chặn ransomware

Đến thời điểm hiện tại, ransomware vẫn rất khó để loại bỏ. Vì thế, để đỡ tốn nhiều thời gian cũng như công sức, bạn nên bảo vệ dữ liệu của mình trước nhất.

Nếu muốn phòng chống ransomware, bạn có thể áp dụng một số cách sau đây:

- Không sử dụng các mạng wifi miễn phí, nguồn gốc không rõ ràng.

- Hạn chế click vào các đường link lạ, các email không rõ địa chỉ.

- Thường xuyên sao lưu dữ liệu, cài đặt các phần mềm chống virus và thường xuyên cập nhật.

- Thay đổi mật khẩu mặc định trên tất cả các điểm truy cập.

- Tạo nhiều rào cản trên các hệ thống mạng của bạn.

- Có kế hoạch phục hồi khi lỡ bị mất dữ liệu.

Nên làm gì khi bị nhiễm Ransomware?

Trong trường hợp bị nhiễm Ransomware, hãy thực hiện những bước sau đây:

- Bước 1: Cô lập và tách mạng, hệ thống: hãy cách ly phần đã bị nhiễm với hệ thống, tắt các hệ thống đó, rút mạng để phòng trường hợp virus lây lan.

- Bước 2: Xác định và xóa các ransomware: Cố gắng tìm ra các phần độc hại đang bị lây nhiễm trên máy, xác định chủng và lên kế hoạch xóa bỏ chúng.

- Bước 3: Xóa máy bị nhiễm và khôi phục từ bản sao lưu: Phòng trường hợp các ransomware còn sót lại, hãy xóa toàn bộ các dữ liệu bị nhiễm và khôi phục lại từ đầu qua các bản sao lưu.

- Bước 4: Phân tích và giám sát hệ thống: Sau khi đã loại bỏ hoàn toàn các ransomware, bạn nên ngồi lại phân tích các yếu tố lây nhiễm để có cách bảo vệ dữ liệu phù hợp.

Các nạn nhân bị tống tiền như thế nào?

- Phishing (email và đường dẫn giả mạo): một hình thức lừa đảo sử dụng kỹ thuật xã hội thường gặp. Trong bối cảnh các phần mềm tống tiền, email phishing là một trong những hình thức phân phối phần mềm độc hại phổ biến nhất. Các nạn nhân thường bị lây nhiễm thông qua các tệp đính kèm email bị xâm nhập hoặc các liên kết giả mạo các liên kết hợp pháp. Trong một mạng lưới máy tính, chỉ cần một máy trở thành nạn nhân có thể kéo theo cả tổ chức.

- Exploit Kit: một gói được tạo từ nhiều công cụ độc hại khác nhau và mã khai thác được viết sẵn. Các bộ công cụ này được thiết kế để khai thác các vấn đề và lỗ hổng trong các ứng dụng phần mềm và hệ điều hành như một cách để lây lan phần mềm độc hại (các hệ thống không an toàn chạy phần mềm lỗi thời là các mục tiêu phổ biến nhất).

- Malvertising (sử dụng mạng quảng cáo): kẻ tấn công sử dụng các mạng quảng cáo để lây lan phần mềm tống tiền.

- Làm thế nào để bảo vệ bạn khỏi các cuộc tấn công ransomware?

- Sử dụng các nguồn bên ngoài để sao lưu các tệp tin của bạn định kỳ, để bạn có thể khôi phục chúng sau khi các tệp có khả năng bị nhiễm độc đã được xóa;

- Cẩn thận với các tệp đính kèm trong email và các đường dẫn. Tránh nhấp vào các đường dẫn quảng cáo và các trang web không rõ nguồn;

- Cài đặt một chương trình diệt virus đáng tin cậy và cập nhật các ứng dụng phần mềm và hệ điều hành của bạn;

- Bật tùy chọn ‘hiển thị phần mở rộng tập tin’ trong cài đặt Windows để bạn có thể dễ dàng kiểm tra các phần mở rộng của các tập tin của bạn. Tránh các phần mở rộng như .exe .vbs và .scr;

- Tránh truy cập các trang web không được bảo mật bởi giao thức HTTPS (tức là các URL bắt đầu bằng “https://”). Tuy nhiên, bạn hãy ghi nhớ rằng, nhiều trang web độc hại cũng đang triển khai giao thức HTTPS để gây nhầm lẫn cho nạn nhân và chỉ riêng giao thức này không bảo đảm rằng trang web đó là hợp pháp hay an toàn.

- Truy cập trang web NoMoreRansom.org, một trang web được sáng lập bởi các cơ quan hành pháp và công ty bảo mật CNTT, hoạt động với mục đích tiêu diệt các ransomware. Trang web này cung cấp các bộ công cụ giải mã miễn phí cũng như những lời khuyên để phòng tránh dành cho những người dùng bị nhiễm độc.

Một số vụ tấn công nổi tiếng

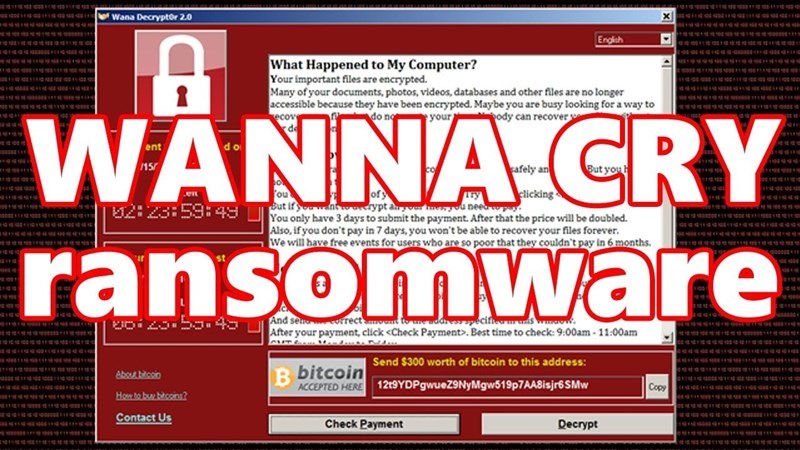

1. WannaCry

Đứng đầu trong danh sách là WannaCry – loại mã độc gây hoang mang trên toàn thế giới năm 2017. WannaCry lợi dụng một lỗ hổng của hệ điều hành Microsoft, từ đó lan rộng và ảnh hưởng đến các máy tính khác cùng mạng. Mã độc này đã lây lan đến 250.000 máy tính trên 116 nước (bao gồm cả Việt Nam) và để lại thiệt hại khổng lồ với hàng trăm triệu USD.

Sau khi được xử lý, chính phủ Mỹ, Anh và cả tập đoàn Microsoft đã buộc tội Triều Tiên với cáo buộc đứng sau các vụ tấn công này.

2. GandCrab

Tháng 1/2018, một mã độc phát tán qua các quảng cáo đưa người dùng tới trang chứa mã độc hay các email. Mã độc này mang tên GandCab. Và để xóa bỏ, người dùng được yêu cầu cài đặt một trình duyệt tên Thor, thanh toán bằng tiền ảo như Bitcoin với mức giá từ $200 – $1200 tùy mức độ lây nhiễm.

Ở Việt Nam, vào độ cuối năm 2018, có đến hơn 3900 máy tính bị nhiễm GandCab mã hóa dữ liệu và tống tiền.

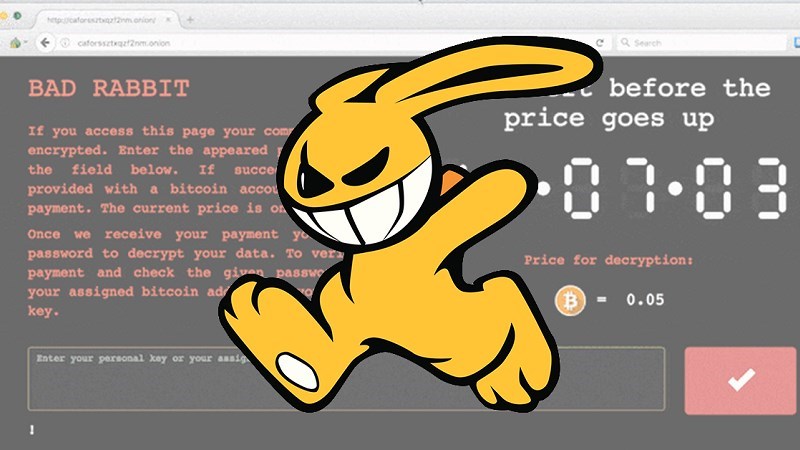

3. Bad Rabbit

Năm 2017, nhiều quốc gia ở Đông Âu ghi nhận sự xuất hiện của một loại mã độc tên Bad Rabbit. Chỉ trong một thời gian ngắn, mã độc này đã gây khủng hỏa trầm trọng tới nhiều chính phủ, doanh nghiệp như sân bay Odessa ở Thổ Nhĩ Kỳ, bộ giao thông Ukraine, …

Qua một yêu cầu cập nhật Adobe Flash giả, Bad Rabbit thâm nhập vào máy chủ với việc dụ dỗ người dùng tải về một file Adobe Flash bị hack.

4. NotPetya

Tương đồng với WannaCry, NotPetya cũng lợi dụng lỗ hổng của Microsoft để ăn vào các dữ liệu của người dùng. Nhưng điểm nguy hiểm của loại ransomware này đó là chúng có thể lây lan từ máy tính này sang máy tính khác, từ dữ liệu này sang dữ liệu khác một cách tự động. Hơn nữa, chúng còn dã man phá hủy ổ cứng của nạn nhân dù có được trả tiền chuộc hay không.

Trên đây là bài viết về khái niệm cũng như những điều bạn có thể chưa biết về Ransomware. Hy vọng thông qua bài viết bạn đã có cho mình những kiến thức bổ ích. Đừng quên chia sẻ bài viết lí thú này với mọi người nữa nhé!

Nguồn: Thegioididong.com